Confira uma análise das principais ameaças detectadas pela telemetria da ESET no primeiro semestre de 2024 na América Latina.

As ameaças no ciberespaço estão se tornando cada vez mais críticas, e na América Latina isso não é diferente. Recentemente, apresentamos o relatório “12 Fatos sobre o estado da cibersegurança das empresas da América Latina“, que oferece uma visão abrangente de como as empresas e organizações da região encaram a cibersegurança em suas operações. O relatório destaca as ameaças mais comuns e as estratégias que estão sendo adotadas para mitigá-las.

Este post detalha as ameaças mais ativas até o primeiro semestre de 2024, evidenciando quantas delas continuam sendo tendência com o passar do tempo. Isso ressalta a importância de estar sempre ciente e preparado para enfrentar esses tipos de riscos.

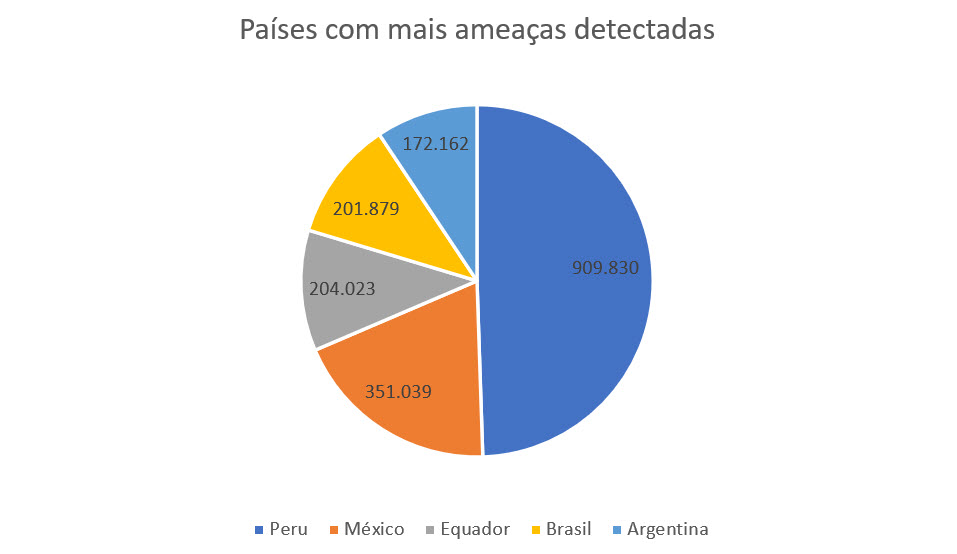

Os 5 principais países com as ameaças mais detectadas

Entre os cinco países com maior número de ameaças detectadas por nossa telemetria, o Peru ocupa o primeiro lugar, seguido por México, Equador, Brasil e Argentina.

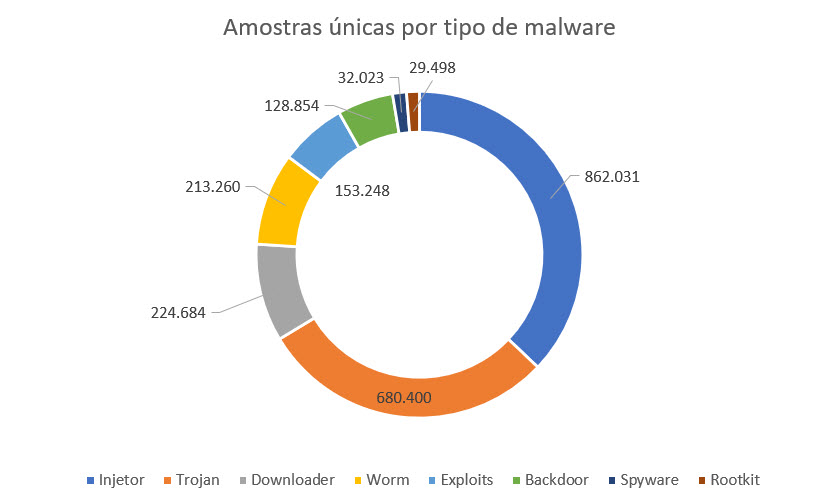

O malware distribuído na América Latina no primeiro semestre de 2024 teve uma média de 2,6 milhões de amostras exclusivas, incluindo injetores, trojans, downloaders, worms, exploits, backdoors, spyware, rookits e droppers.

O phishing, apesar de ser uma das técnicas de engenharia mais usadas há mais de 20 anos, continua tendo um enorme impacto no mundo da cibersegurança, e nossa telemetria identificou quase 2 milhões de amostras exclusivas em toda a região, do México à Argentina, com 1.874.913 amostras exclusivas no primeiro semestre do ano.

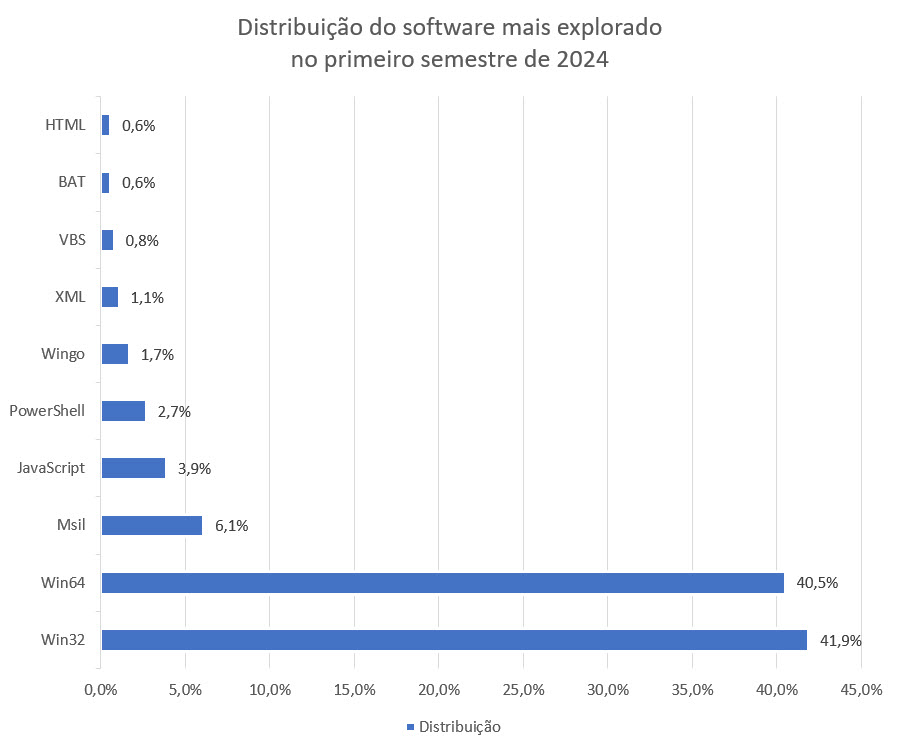

Distribuição de software mais explorada

O sistema operacional mais explorado por cibercriminosos continua sendo o Windows, em suas diversas arquiteturas, incluindo versões sem suporte oficial estendido do fabricante. Embora o Windows lidere a lista de softwares mais ameaçados, outros programas também são frequentemente alvo de cibercriminosos.

Famílias mais detectadas no primeiro semestre de 2024

O primeiro dos códigos maliciosos observados por nossa telemetria são os chamados “injetores”, ou seja, aqueles que buscam inserir malware em processos legítimos do sistema, a fim de realizar várias ações, como o download de malware adicional que pode monitorar as atividades da vítima ou controlar o computador remotamente.

Em segundo lugar, está o trojan “Kryptik”, cujo principal vetor de infecção são anexos maliciosos distribuídos por e-mail, softwares piratas e assistentes de atualização falsos. Assim como outras variantes, seu principal objetivo é roubar informações financeiras das vítimas, falsificar sua identidade para realizar fraudes mais eficazes e incluir o dispositivo infectado em uma botnet.

No terceiro lugar do ranking está o malware “Expiro”, um worm que afeta sistemas operacionais Windows. Quando o dispositivo é infectado, ele se torna parte de uma botnet, cujas principais tarefas incluem roubar informações das vítimas e usar os recursos do computador para realizar ataques de negação de serviço (DoS).

Detecções exclusivas por tipo de malware

As seguintes amostras exclusivas por tipo de malware foram detectadas na América Latina durante o primeiro semestre:

Vulnerabilidades mais exploradas no primeiro semestre de 2024

1. Win/Exploit.CVE-2012-0143

Esse exploits se aproveita de uma vulnerabilidade no Microsoft Excel que permite a execução remota de código arbitrário. Isso significa que um invasor remoto pode executar códigos maliciosos em um computador vulnerável. Essa falha de segurança foi descoberta em 2012 e, desde então, atividades que tentam explorá-la foram detectadas em todos os países da América Latina.

2. Win/Exploit.CVE-2012-0159

Essa detecção corresponde a um exploits que se aproveita de uma vulnerabilidade no Microsoft Windows que também permite acesso remoto e não autenticado a um sistema vulnerável. A falha foi descoberta em 2012 e foi utilizada, por exemplo, em campanhas icônicas de ransomware, como “Petya” e “NotPetya”, anos atrás. No entanto, ela ainda está sendo usada por cibercriminosos.

3. JS/Exploit.CVE-2021-26855

Esse é um exploits do tipo CVE-2021-26855, uma vulnerabilidade que afeta o Microsoft Internet Explorer descoberta em 2021 e que permite que um invasor obtenha acesso remoto e não autenticado a um sistema vulnerável. Embora a vulnerabilidade não tenha sido descoberta há muito tempo, ela foi explorada em campanhas criminosas que atingiram vários países da América Latina.

4. Win/Exploit.CVE-2017-11882

Esse exploit explora uma vulnerabilidade no Microsoft Office que permite que um invasor acesse remotamente um sistema vulnerável sem autenticação. Ela foi descoberta em 2017 e tentativas de explorar essa falha foram observadas em vários países da América Latina, principalmente na Argentina, Colômbia, Chile e México. Essa vulnerabilidade foi amplamente utilizada nas campanhas de ransomware conhecidas como “WannaCry” e “Goldeneye” entre abril e maio de 2017 na América Latina. Essa vulnerabilidade continua sendo uma das mais exploradas em e-mails em toda a América Latina, em um post publicado anteriormente podemos ver alguns exemplos de campanhas de phishing que se aproveitam dessa vulnerabilidade.

5. Win/Exploit.CVE-2016-3316

Este é um exploit que explora uma vulnerabilidade de execução remota de código no Microsoft Office, ocorrendo quando o programa não lida corretamente com objetos na memória. Um invasor pode executar código arbitrário com as mesmas permissões do usuário atual. Se esse usuário estiver conectado com permissões de administrador, o invasor poderá assumir o controle total do sistema afetado, permitindo a instalação de programas, visualização, alteração ou exclusão de dados, além da criação de novas contas com permissões de administrador para outros usuários.

Conclusão

Com essa visão geral do primeiro semestre, fica evidente que muitas ameaças continuam utilizando técnicas conhecidas de engenharia social e explorando vulnerabilidades existentes há mais de 10 anos. Isso reforça a importância de as empresas implementarem uma política de segurança robusta, na qual a conscientização e o treinamento em cibersegurança são pilares fundamentais. Além disso, a atualização constante dos sistemas, com a aplicação de patches de segurança, é crucial para mitigar o risco de exploração dessas vulnerabilidades mais antigas.

Fonte: welivesecurity

Consulte nossos especialistas e time de vendas, para que juntos possamos escolher a melhor solução para sua empresa. Conte conosco!